Certificati digitali e sicurezza delle comunicazioni online: basi di crittografia - Cyber Security 360

Amazon.it: Crittografia. Ediz. Mylab. Con aggiornamento online - Stallings, William, De Paola, Alessandra, Lo Re, Giuseppe - Libri

Studio ed Implementazione di Schemi di Crittografia Visuale mediante Java Cryptography Architecture | PPT

Crittografia e sicurezza delle reti di William Stallings con Spedizione Gratuita - 9788838663772 in Crittografia dei dati | Libreria Universitaria

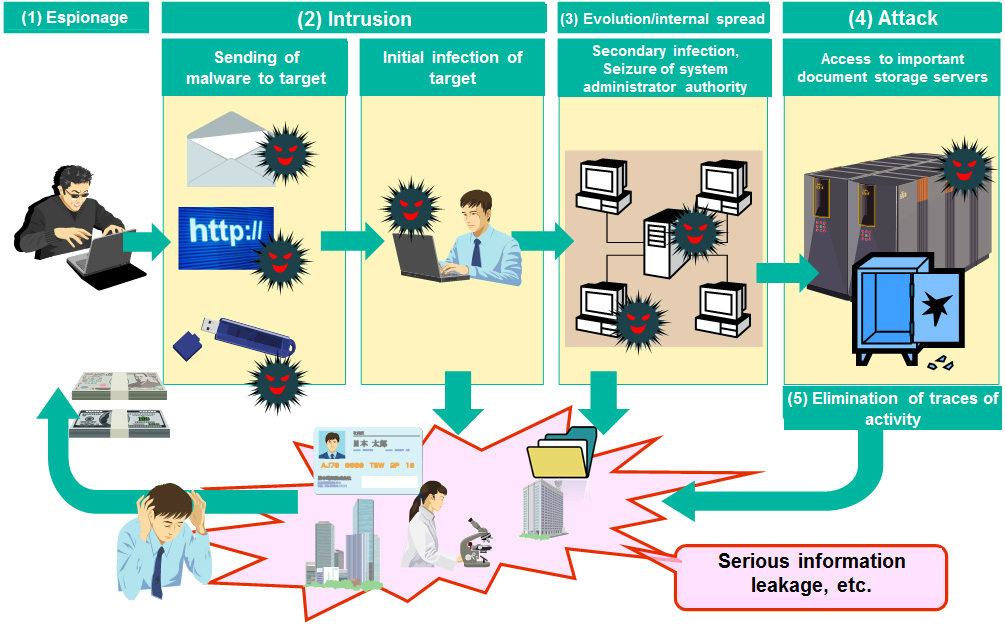

La crittografia, tra cypherpunk e malware di Stato: rischi, paradossi e possibili soluzioni - Agenda Digitale

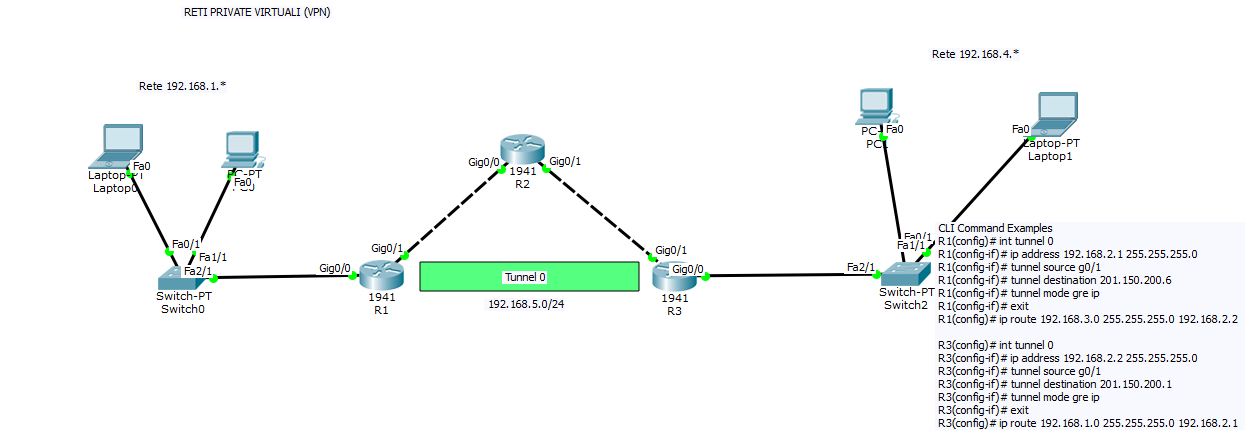

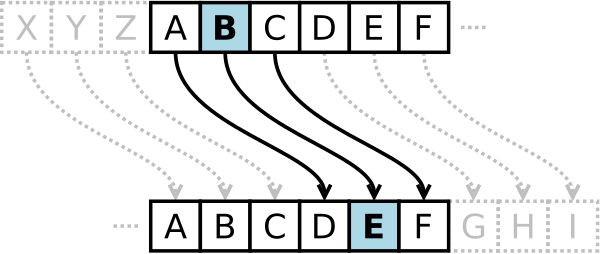

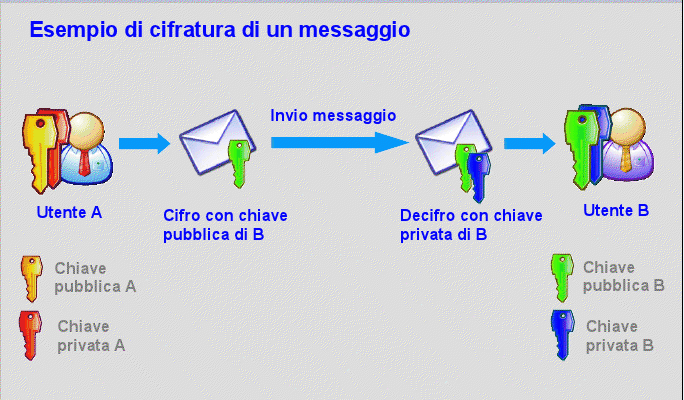

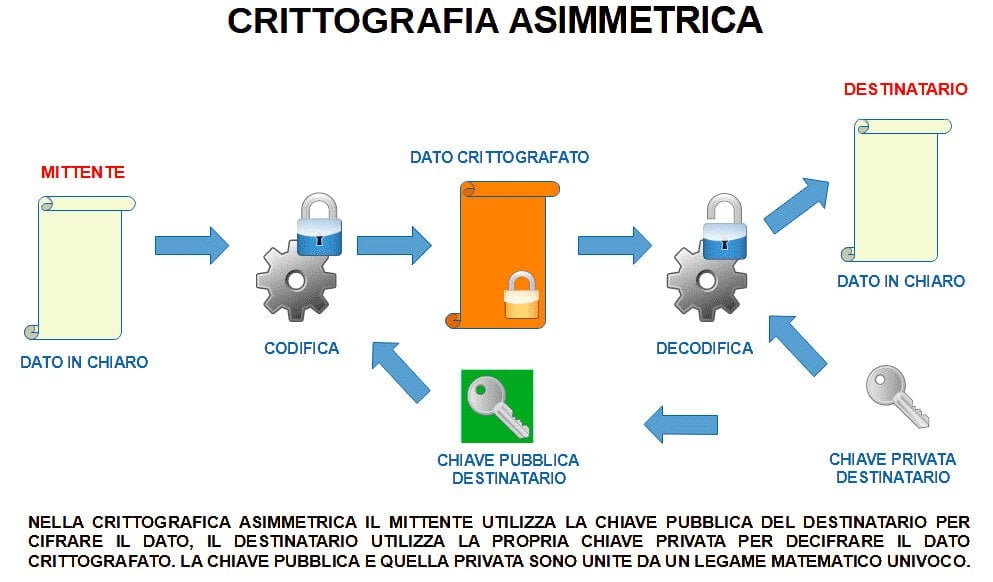

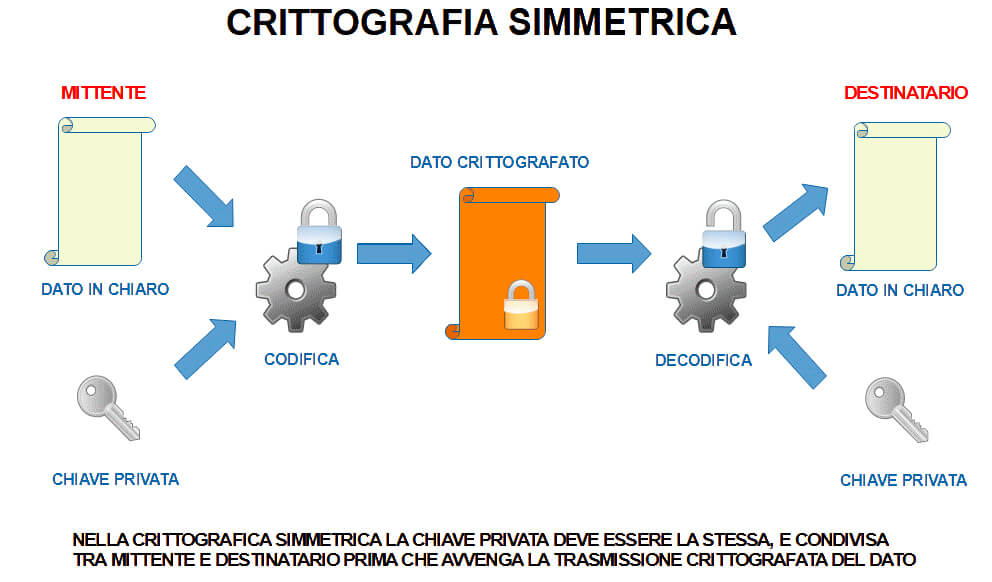

Crittografia - Le regole di cifratura devono essere note sia al mittente che al destinatario, in - Studocu